Kaum ein Gebäude ist gegen Hackerangriffe geschützt.

Wie verlaufen Cyberangriffe auf Gebäude?

Smarte Gebäude sind im Kommen. Die Gebäudetechnik spielt eine zunehmend größere Rolle und wird immer ausgefeilter. Das ruft Hacker auf den Plan, denn diese Infrastruktur ist meistens nur allzuleicht angreifbar.

Nachhaltigkeit, Sicherheit, Kostenersparnis oder Energieeffizienz. Die Vorteile von smarten Gebäuden sind vielfältig. Bei smarten Gebäuden handelt es sich in der Regel um Häuser, die mit technischen Verfahren und Systemen automatisiert und vernetzt wurden. Einzelne Komponenten der Gebäudetechnik kommunizieren in Netzwerken, tauschen Daten aus, sind automatisch gesteuert, aber bieten auch Eingriffsmöglichkeiten auch von Außen. Das dient der Wirtschaftlichkeit und dem Komfort. Sie besitzen aber auch einen gravierenden Schwachpunkt, der gerne übersehen oder unterschätzt wird. Solche Gebäude sind nämlich nicht mehr nur physisch angreifbar, sondern auch digital.

Cyberangriffe nehmen zu, Bewusstsein ist aber kaum vorhanden

Gegen Cyberangriffe ist jedoch kaum ein Gebäude ausreichend geschützt – in vielen Fällen sogar überhaupt nicht. Das war schon in der Vergangenheit so, und ist es in erschreckendem Ausmaß auch in der Gegenwart. Mit der Fülle an Funktionen, die an und in einem smarten Gebäude digital gesteuert werden können, haben sich die Bedrohungsszenarien in den vergangenen Jahren enorm ausgeweitet, das Bewusstsein der Errichter und Betreiber solcher Gebäude daür jedoch kaum.

Das mag daran liegen, dass die meisten Hacker-Attacken, die es bisher in die Medien schafften, nur die IT Security betrafen. Bei Gebäuden ist jedoch genauso die Operational Technology (OT), zu Deutsch die Betriebstechnologie angreifbar, und zwar desto stärker, je mehr OT und IT zusammenrücken, und genau das tun sie bei smarten Gebäuden.

Grundsätzlich umfasst die IT alle Systeme zur Verarbeitung, Nutzung, Speicherung und zum Austausch von Informationen. Das können Büro-Anwendungen, Auftrags-, Buchhaltungs-, Personal- oder Dokumentenverwaltungs-Systeme sein.

Oberstes Schutzziel bei der IT ist die Vertraulichkeit. Die OT hingegen ist für die Überwachung und Steuerung von physischen Prozessen, Geräten und Infrastrukturen verantwortlich. Beispiele dafür sind Gebäudeautomation, Energie-Management, Produktionsteuerung oder physische Sicherheitssysteme. Am wichtigsten in diesem Fall ist nicht die Vertraulichkeit, sondern die Verfügbarkeit. Kurz gesagt, geht es bei der IT um Daten und bei der OT um Geräte.

Die Herausforderungen sind in beiden „Welten“ ähnlich, aber die Realität sieht in der IT- und der Gebäudesicherheit ganz anders aus.Während der Lebenszyklus eines Produktes in der IT im Schnitt drei bis fünf Jahre umfasst, sind es in der OT bis zu 40 Jahre. In der IT wird die Software (oft gezwungenermaßen) aktualisiert, in der OT hingegen läuft ein System solange es nur irgendwie möglich ist. Dementsprechend heterogen sind auch die Betriebssysteme und Programme, die in der OT eingesetzt sind.

Zur interoperablen und gewerkeübergreifenden Kommunikation in der Gebäudeautomation wurde daher bereits 1987 ein standardisiertes Kommunikationsprotokolls für die Überwachung, Regelung und das Energiemanagement von Gebäuden geschaffen, das sich BACnet nennt – ein Akronym für „Building Automation and Control Networks.“ Es gestattet die Einbindung in das Ethernet und Zugriff auf alle Anlagen eines Betreibers. Alle namhaften Gebäudeautomation-Lieferanten führen BACnet-Produkte. Allerdings hat BACnet zwei große Makel. Zum einen besitzt es keine Verschlüsselung, sprich die Kommunikation findet in Klartext statt. Und zum anderen sieht es keine Authentifizierung vor, womit die Kommunikation nicht fälschungssicher ist.

Mittlerweile gibt es zwar eine Weiterentwicklung, das sogenannte BACnet Secure Connect, das die Kommunikation verschlüsselt, digitale Zertifikate für Kommunikation und Authentifizierung umfasst, und auch abwärtskompatibel ist, dennoch ist das alte BACnet nach wie vor sehr stark verbreitet und in rund 70 Prozent aller kommerziellen Gebäudemanagementsysteme nach wie vor im Einsatz.

EU-Richtlinie für Cybersicherheit

Mit der EU-Richtlinie über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der gesamten Union, auch bekannt als NIS2-Richtlinie, erlangt BACnet Secure Connect einen wesentlichen Bedeutungszuwachs.

Die Richtlinie stellt die EU-weite Gesetzgebung zur Cybersicherheit dar und enthält rechtliche Maßnahmen zur Steigerung des Gesamtniveaus der Cybersicherheit in der EU. Sie weitet den Anwendungsbereichs der Cybersicherheitsvorschriften im Vergleich zur schon länger bestehenden NIS1-Richtlinie auf weitere Sektoren und Einrichtungen aus, um die Resilienz- und Reaktionskapazitäten öffentlicher und privater Stellen, der zuständigen Behörden und der EU insgesamt zu verbessern. Zu diesen Sektoren gehören schon bisher das Gesundheitswesen oder die Wasserversorgung, neu beispielsweise sind die Abwasser- und Abfallbewirtschaftung, Post- und Kurierdienste, oder die öffentliche Verwaltung.

Spätestens am 18. Oktober 2024 tritt die NIS2-Richtlinie in Kraft. Ab da wird es erforderlich sein, die erhöhten Sicherheitsanforderungen zu erfüllen. Ein Beispiel für eine bereits erfolgte Umsetzung mit BACnet Secure Connect, die dem Netz- und Informationssystemsicherheitsgesetzes (NISG) in der Gebäudetechnik entspricht, ist etwa das Krankenhaus Oberwart.

Durch die NIS2-Richtlinie werden vielerorts Modernisierungen notwendig. Generell empfiehlt es sich aber dringend, auch außerhalb dieser Sektoren mit hoher Kritikalität auf eine zeitgemäß gesicherte Gebäudetechnik zu achten, denn das Bedrohungsszenario der Cyberkriminalität ist stetig steigend.

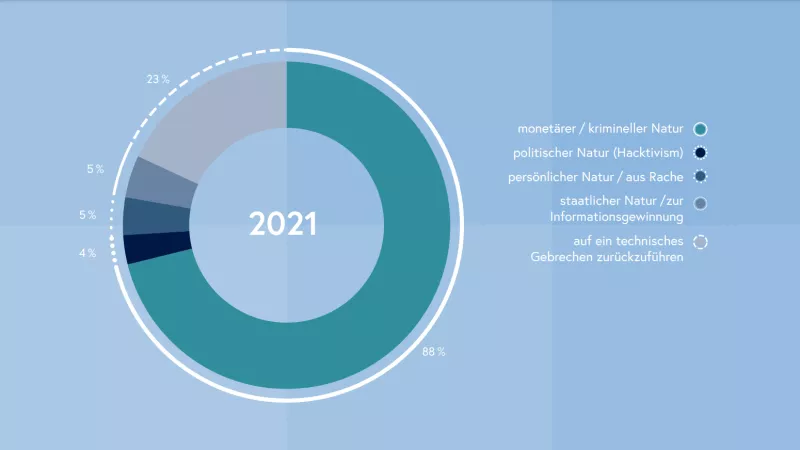

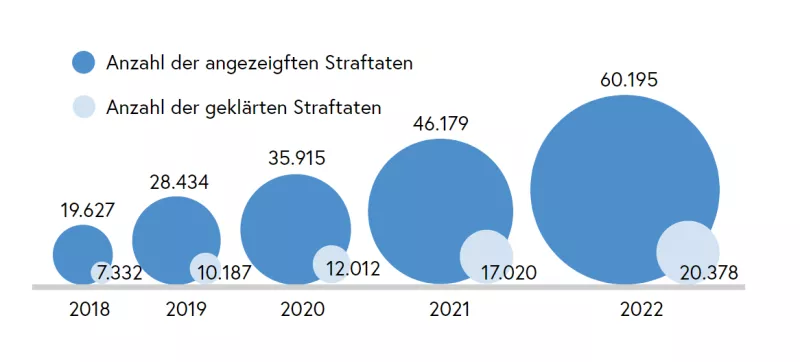

Der Cybercrime Report 2022 des Bundeskriminalamts zeigt eine Verdreifachung der angezeigten Fälle im Zeitraum von 2018 bis 2022 von knapp 20.000 auf über 60.000. Die Aufklärungsquote stagniert dabei in etwa bei einem Drittel. Der aktuellste Cybersicherheitsbericht des Bundeskanzleramtes zeigt zudem nach Befragung führender privater Unternehmen aus der Cybersicherheitsbranche, dass die Ursache für knapp drei Viertel aller Sicherheitsvorfälle in kriminell-monetären bzw. Rache-Motiven liegen dürfte.

Nicht zuletzt aufgrund dieser Entwicklungen war die digitale Sicherheit bei der Gebäudeautomatisation das zentrale Thema beim ersten Cyber-Security Immo Summit, der Ende Oktober von der Plattform „Digital Findet Stadt“ in Wien veranstaltet wurde.

Demonstration eines Hackerangriffs

Im Zuge des Events fand ein Live-Hack durch Marco Di Filippo statt. Der Computerenthusiast gehört zu den whitelisthackers, ist also einer von den „Guten“. Seit mehr als 20 Jahren ist er im Bereich Informationssicherheit bzw. Cybersecurity tätig, wobei sein Spezialgebiet organisatorische und technische IT-Sicherheitsprüfungen und -konzepte sind. Anhand eines Koffers, dessen Inhalt gängige Gebäudetechnik simulierte, zeigte er in einer eindrucksvollen Demonstration, wie leicht sich Sachkundige Zugang zu PV-Anlagen, Heiz- und Gebäudekontrollsystemen verschaffen können.

In einer weiteren Vorführung von ihm konnte man Schritt für Schritt miterleben, was dazu notwendig ist um sich in real existierende Anlagen zu „hacken“. Der Begriff steht deshalb unter Anführungszeichen, da es durchaus möglich ist, in solche Systeme einzudringen, auch ohne dass man fundierte Programmier- oder Coding-Kentnisse besitzt.

Alles was er dazu brauchte war Equipment, das zusammengerechnet keine 1.000 Euro kostete und im Wesentlichen aus einem Laptop bestand. Hinzu kamen vier, teilweise im Darknet verortete, Internet-Seiten, mithilfe derer er schneller leichte Angriffsziele ausfindig machen konnte. So gelang es Di Filippo binnen weniger Minuten in das Netzwerk einzudringen, in dem sich die Photovoltaikanlage der Marktgemeinde Winklern in Kärnten befand.

Dass es gerade diese traf, war purer Zufall. Di Filippo suchte einfach nach Anlagen eines bestimmten Herstellers, der mittlerweile insolvent ist, und dessen Software daher nicht mehr aktualisiert wird, sowie mit der geografischen Eingrenzung Österreich.

Bekannte Software-Lücken, die nicht mehr geschlossen werden, sind eines der leichtesten Angriffsziele, erklärt der Hacker, während er die internen Daten der Anlage studiert. Etwa den Tagesertrag oder den Gesamtertrag seit Errichtung. Über eine Kommandozeile hat er volle Kontrolle, könnte auf Werkseinstellungen zurücksetzen oder die Anlage herunterfahren. Das mag nicht dramatisch sein, doch möge man sich überlegen, was passieren könnte,wenn das jemand bei 500 Anlagen gleichzeitig täte. Das zu bewerkstelligen sei ein leichtes. Den verblüfften Zuschauern zeigt der Hacker noch, wo im Darknet andere Zugangsdaten angeboten werden. Diesmal entgeltlich. Und wo man sich Erpressungssoftware, sogenannte Ransomware ordern kann – für all jene die sie sich nicht selbst programmieren können. Crime as a Service sozusagen.

Welche Dimensionen die Cyberkriminalität insbesondere mit Erpressungen schon jetzt hat, führte Martin Krammer von Siemens in einem anderen Vortrag aus. Hinter den USA mit 21 Billionen Dollar und China (14 Bio.) wäre Cyber-Crime mit einem Volumen von 8 Bio. Dollar die weltweit drittgrößte Wirtschaftsmacht, noch vor Japan. Diese Summe bezieht sich auf sämtliche kriminellen Profite, die übers Netz erwirtschaftet werden.

Doch wenn die OT erst mal genauso ins Fadenkreuz der Kriminellen gerät, wie die IT, dann wird sie noch ordentlich steigen. Ob sie im Winter die Heizung ausfallen lassen, die Sprinkleranlage aktivieren, ganze Industriewerke runterfahren, oder sämtliche Türen öffnen bzw. versperren. Es wird wohl gezahlt werden. Der einhellige Apell der Experten lautet daher: Achten Sie auf die Sicherheit, auch bei der Gebäudetechnik, denn diese wird nach wie vor sträflich vernachlässigt!